Główne funkcje DBMS

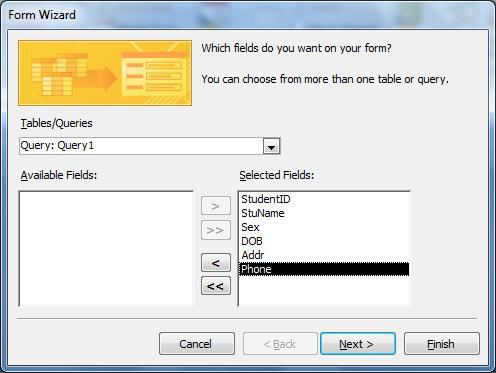

Nowoczesne systemy zarządzania bazami danychzastosowane do wielu obiektów, ale nie wszyscy wiedzą, czym są i jak można korzystać z funkcji DBMS. Takie narzędzia wyróżniają się ogromną liczbą możliwości, więc aby w pełni z nich skorzystać, należy zrozumieć, co mogą zrobić i co jest przydatne dla użytkownika.

Zarządzanie danymi

Przede wszystkim funkcje DBMS obejmują przetwarzanieinformacje w pamięci zewnętrznej, a ta funkcja jest dostarczeniem podstawowych struktur VI, które są potrzebne nie tylko do przechowywania informacji bezpośrednio zawartych w bazie danych, ale także do wykonywania różnych zadań serwisowych, takich jak uzyskanie przyspieszonego dostępu do dowolnych plików w różnych przypadkach . W niektórych modyfikacjach aktywnie wykorzystywane są możliwości różnych systemów plików, podczas gdy inne zapewniają pracę nawet na poziomie zewnętrznych urządzeń pamięci. Ale w tym przypadku warto zauważyć, że w funkcji DBMS, która ma wysoki stopień rozwoju, użytkownik nie jest w ogóle informowany, czy system jest używany, a jeśli tak, to w jaki sposób są zorganizowane pliki. W szczególności system zachowuje własną konwencję nazewnictwa dla obiektów zawartych w bazie danych.

Zarządzanie buforami RAM

W większości przypadków funkcjeDBMS jest zwykle używany w dość dużych bazach danych, a rozmiar ten jest co najmniej często znacznie większy niż dostępna pamięć RAM. Oczywiście, jeśli w przypadku dostępu do każdego elementu danych zostanie przeprowadzona wymiana z pamięcią zewnętrzną, prędkość tego ostatniego będzie odpowiadała prędkości systemu, dlatego buforowanie informacji w pamięci RAM jest jedynym rzeczywistym wzrostem. Jednak nawet jeśli system operacyjny wykonuje buforowanie obejmujące cały system, na przykład w systemie UNIX, nie będzie to wystarczające, aby zagwarantować, że DBMS ma cel i podstawowe funkcje, ponieważ ma znacznie większą ilość danych na temat użytecznych właściwości buforowania każdej konkretnej części używanej bazy danych. Dzięki temu opracowane systemy utrzymują własny zestaw buforów, a także unikalną dyscyplinę do ich zastępowania.

Warto zauważyć, że istnieje osobnykierunek systemów sterowania, skoncentrowany na ciągłej obecności w pamięci RAM całej bazy danych. Taki kierunek opiera się na założeniu, że w niedalekiej przyszłości ilość pamięci RAM komputera może zostać rozszerzona do tego stopnia, że nie będą już martwić się o jakiekolwiek buforowanie, a główne funkcje tego typu DBMS przydadzą się tutaj. W tej chwili wszystkie te prace pozostają na etapie testowania.

Zarządzanie transakcjami

Transakcja jest sekwencją operacji.z wykorzystywaną bazą danych, którą system zarządzania traktuje jako całość. Jeśli transakcja zostanie w pełni wykonana, system zapisze zmiany, które wprowadził w pamięci zewnętrznej, lub żadna z tych zmian nie wpłynie na stan bazy danych. Ta operacja jest wymagana w celu zachowania logicznej integralności używanej bazy danych. Warto zauważyć, że utrzymanie prawidłowego przebiegu mechanizmu transakcyjnego jest konieczne nawet w przypadku korzystania z DBMS jednego użytkownika, którego cel i funkcje znacznie różnią się od innych typów systemów.

Ta właściwość, że każda transakcja się zaczynatylko z pełnym stanem bazy danych i jednocześnie pozostawia ją w tym samym stanie po zakończeniu procedury, sprawia, że jej użycie jest wyjątkowo wygodne jako jednostka aktywności w odniesieniu do bazy danych. Przy odpowiednim zarządzaniu równoczesnym wykonywaniem transakcji przez system zarządzania, każdy indywidualny użytkownik może z zasady czuć się częścią całości. Jest to jednak do pewnego stopnia wyidealizowany pogląd, ponieważ w wielu sytuacjach ludzie nadal będą odczuwać obecność swoich kolegów, gdy korzystają z systemu wieloużytkownikowego, ale w rzeczywistości oznacza to samo pojęcie DBMS. Funkcje DBMS dla wielu użytkowników również łączą koncepcje, takie jak plan wykonania seryjnego i serializacja z zarządzaniem transakcjami.

Co one oznaczają?

Serializacja równoległych transakcji.przewiduje budowę specjalnego planu ich pracy, w którym całkowity efekt mieszaniny zostanie osiągnięty, równoważny wynikowi uzyskanemu dzięki konsekwentnej realizacji.

Plan seryjnego wdrożenia jestpewna struktura działań, która prowadzi do serializacji. Oczywiście, jeśli okaże się, że system zapewnia prawdziwie seryjne wykonanie kombinacji transakcji, wówczas dla każdego użytkownika, który utworzy transakcję, obecność innych będzie całkowicie niezauważona, z tym że będzie działać nieco wolniej w porównaniu z trybem pojedynczego użytkownika.

Istnieje kilka podstawowych algorytmów serializacji. W systemach scentralizowanych najbardziej popularne są dzisiaj algorytmy oparte na przechwytywaniu synchronizacji różnych obiektów bazy danych. W przypadku stosowania dowolnych algorytmów serializacji przewiduje się możliwość wystąpienia konfliktów między dwiema lub więcej transakcjami dostępu do określonych obiektów bazy danych. W takiej sytuacji, aby zapewnić wsparcie dla tej procedury, konieczne jest wycofanie, czyli wyeliminowanie wszelkich zmian wprowadzonych do bazy danych za pomocą jednego lub większej liczby procesów. Jest to tylko jedna z sytuacji, w których w systemie wieloosobowym osoba odczuwa obecność innych.

Dziennikarstwo

Jednym z głównych wymagań nowoczesnościsystemy mają zapewnić niezawodność przechowywania informacji w pamięci zewnętrznej. W szczególności zapewnia to, że główne funkcje DBMS obejmują możliwość przywrócenia ostatniego spójnego stanu bazy danych po wystąpieniu jakiegokolwiek błędu oprogramowania lub sprzętu. W większości przypadków zwykle rozważa się dwa warianty awarii sprzętu:

- miękkie, co można zinterpretować jako niespodziewane zatrzymanie komputera (najczęstszym przypadkiem jest wyłączenie awaryjne);

- twarde, które charakteryzują się częściową lub całkowitą utratą danych przechowywanych na nośnikach zewnętrznych.

Jako przykłady błędów oprogramowania możeszpowoduje awarię systemu podczas próby użycia dowolnej funkcji, która nie zawiera podstawowych funkcji DBMS lub powoduje awarię dowolnego narzędzia użytkownika, w wyniku czego pewna transakcja nie została zakończona. Pierwszą sytuację można uznać za szczególny rodzaj miękkiej awarii, a gdy ta druga ma miejsce, konieczne jest wyeliminowanie konsekwencji pojedynczej transakcji.

Oczywiście, w każdym przypadku, dla normalnościodzyskiwanie bazy danych musi zawierać pewną ilość dodatkowych informacji. Innymi słowy, dla normalnego utrzymania niezawodnego przechowywania danych w bazie danych konieczne jest zapewnienie nadmiarowości przechowywania informacji, a część danych wykorzystywanych podczas odbudowy powinna być szczególnie chroniona. Najpopularniejszą metodą utrzymywania takich nadmiarowych danych jest rejestrowanie zmian.

Co Guest lists i jak się go używa?

Magazyn jest specjalną częścią bazy.danych, do których dostęp nie jest włączony do funkcji DBMS i jest obsługiwany przez niego bardzo ostrożnie. W niektórych sytuacjach zapewnia równoczesną obsługę dwóch kopii czasopisma na różnych nośnikach fizycznych. Magazyny te otrzymują informacje o wszelkich zmianach, które występują w głównej części bazy danych, a zmiany w różnych systemach kontroli mogą być rejestrowane na różnych poziomach. W niektórych sytuacjach wpis dziennika w pełni odpowiada konkretnej operacji zmiany logicznej, gdzieś - minimalnej operacji wewnętrznej związanej z modyfikacją strony pamięci zewnętrznej, podczas gdy niektóre DBMS wymagają użycia kombinacji dwóch podejść.

W każdym razie tak zwany"strategia przekazywania dalej" do dziennika. Gdy zostanie zastosowany, rekord, który wskazuje, że jakiekolwiek obiekty bazy danych zostały zmienione, jest przesyłany do zewnętrznej pamięci dziennika przed modyfikacją obiektu. Wiadomo, że jeśli funkcje Access DBMS zapewniają normalne przestrzeganie tego protokołu, użycie dziennika rozwiązuje wszelkie problemy związane z przywracaniem bazy danych, jeśli wystąpią jakiekolwiek awarie.

Cofnij

Najłatwiejsza sytuacja odzyskiwaniajest indywidualnym wycofywaniem transakcji. W przypadku tej procedury nie trzeba korzystać z dziennika zmian obejmującego cały system i wystarczy użyć lokalnego dziennika operacji modyfikacji dla każdej transakcji, a następnie wycofać transakcje, wykonując operacje odwrotne rozpoczynające się od końca każdego z rekordów. Struktura funkcji DBMS często wymaga użycia właśnie takiej struktury, ale w większości przypadków dzienniki lokalne nadal nie są obsługiwane, a indywidualne wycofywanie nawet w przypadku pojedynczych transakcji ma zasięg ogólnosystemowy, a do tego wszystkie zapisy każdej transakcji są łączone na liście odwrotnej.

Kiedy wystąpi błąd miękki, pamięć zewnętrznabazy danych mogą zawierać różne obiekty, które zostały zmodyfikowane przez transakcje, które nie zostały zakończone do czasu awarii, i nie mogą istnieć różne obiekty, które zostały zaktualizowane do tych, które zostały pomyślnie zakończone przed awarią z powodu użycia buforów pamięci, których zawartość całkowicie zanika, gdy wystąpią problemy. Jeśli zostanie zastosowany protokół wykorzystujący dzienniki lokalne, pozostaną zapisy w pamięci zewnętrznej, które dotyczą modyfikacji takich obiektów.

Głównym celem procedury odzyskiwania poWystąpienie błędów miękkich jest stanem pamięci zewnętrznej głównej bazy danych, co miałoby miejsce, gdyby zmiany w VI zostały zmodyfikowane dla zakończonych transakcji i bez śladów niekompletnych procedur. Aby osiągnąć ten efekt, główne funkcje DBMS to w tym przypadku wycofanie oczekujących transakcji i odtworzenie operacji, których wyniki ostatecznie nie pojawiły się w pamięci zewnętrznej. Proces ten obejmuje dość dużą liczbę subtelności, które dotyczą głównie organizacji zarządzania magazynem i buforów.

Ciężkie awarie

Jeśli potrzebujesz przywrócić bazę danychpo wystąpieniu poważnych awarii wykorzystywany jest nie tylko dziennik, ale także archiwalna kopia bazy danych. Ta ostatnia jest kompletną kopią bazy danych do czasu rozpoczęcia wypełniania dziennika. Oczywiście, aby zachować normalną procedurę odzyskiwania, dziennik jest wymagany, aby być bezpiecznym, dlatego, jak wspomniano wcześniej, niezwykle poważne wymagania dotyczą bezpieczeństwa w pamięci zewnętrznej. W tym przypadku odzyskiwanie bazy danych polega na tym, że dziennik odtwarza wszystkie wykonane transakcje zakończone do czasu wystąpienia awarii. Jeśli to konieczne, operacja niekompletnych transakcji i kontynuacja ich normalnej działalności po procedurze odzyskiwania może nawet zostać odtworzona, ale w większości realnych systemów taka procedura nie jest przeprowadzana z tego powodu, że odzyskiwanie po poważnych niepowodzeniach samo w sobie jest procedurą dość długą.

Obsługa języków

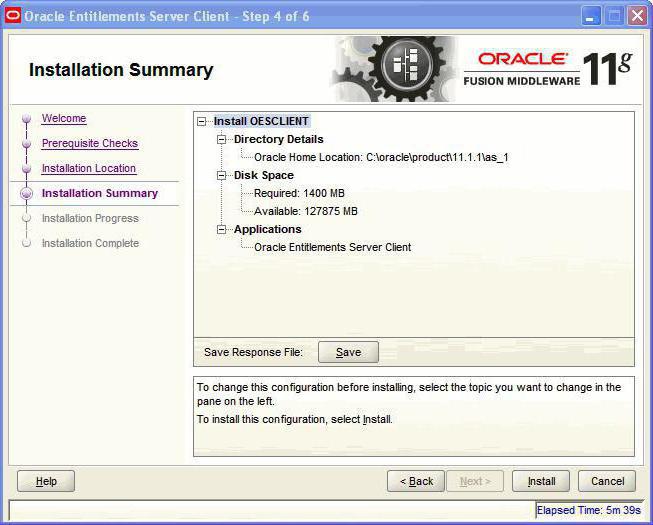

Do pracy z nowoczesnymi bazami danychstosowane są różne języki, a na początku DBMS, którego cel, funkcje i inne cechy znacznie różniły się od nowoczesnych systemów, zapewniono wsparcie dla kilku wysoce wyspecjalizowanych języków. Były to głównie SDL i DML, przeznaczone do definiowania schematu bazy danych i manipulacji danymi.

SDL został użyty do zdefiniowanialogiczna struktura bazy danych, czyli rozpoznanie konkretnej struktury bazy danych, która jest prezentowana użytkownikom. Z drugiej strony DML zawierał cały zespół operatorów manipulacji informacjami, umożliwiając wprowadzanie informacji do bazy danych, a także usuwanie, modyfikowanie lub używanie już istniejących danych.

Funkcje bazy danych obejmują różne rodzaje wsparcia.jeden zintegrowany język, który zapewnia dostępność wszelkich środków niezbędnych do normalnej pracy z bazami danych, poczynając od jego pierwszego utworzenia i zapewniając standardowy interfejs użytkownika. SQL jest językiem standardowym, zapewniającym podstawowe funkcje systemu DBMS w najpopularniejszych obecnie systemach relacyjnych.

Co to jest?

Przede wszystkim ten język się łączygłówne funkcje DML i SDL, czyli zapewnia możliwość definiowania określonej semantyki relacyjnej bazy danych i manipulowania niezbędnymi informacjami. W tym samym czasie nazewnictwo różnych obiektów bazy danych jest obsługiwane bezpośrednio na poziomie języka, w tym sensie, że kompilator tłumaczy nazwy obiektów na ich wewnętrzne identyfikatory, w oparciu o specjalnie obsługiwane tabele usług-katalogi. Zasadniczo systemy sterowania nie wchodzą w interakcje z tabelami ani ich poszczególnymi kolumnami.

Język SQL zawiera całą listęspecjalne narzędzia do określania ograniczeń integralności bazy danych. Ponownie, wszelkie takie ograniczenia są zawarte w specjalnych katalogach tabel, a monitorowanie integralności odbywa się bezpośrednio na poziomie języka, to znaczy, kompilator, w oparciu o ograniczenia integralności w bazie danych, odczytuje odpowiedni kod programu podczas odczytu pojedynczych instrukcji modyfikacji bazy danych.